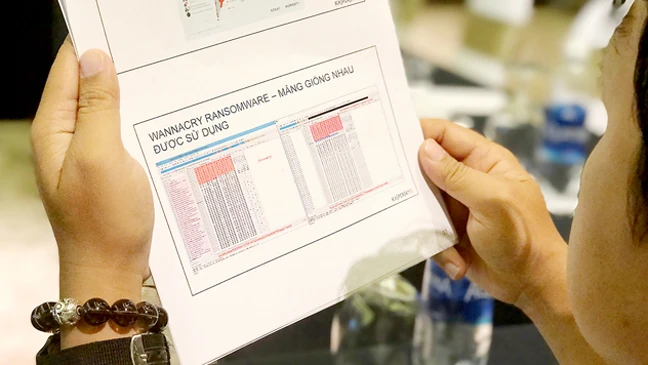

Hậu quả để lại chưa thể thống kê chính thức bằng con số vì những cá nhân, doanh nghiệp (DN) không muốn khai báo mất mát, nhưng sự việc đặt ra vấn đề nghiêm trọng trong bảo mật thông tin và xu hướng tống tiền đã thành hiện thực. Đó là mối lo lớn, dự báo sẽ tiếp diễn trong tương lai. Nhìn lại những con số Theo nghiên cứu của hãng bảo mật Kaspersky Lab vừa công bố, vào năm 2016, cứ 1 trong 5 DN trên toàn thế giới đã phải chịu một sự cố bảo mật về công nghệ thông tin. Kết quả của một cuộc tấn công ransomware cho thấy 42% DN vừa và nhỏ bị tấn công trong 12 tháng qua và 32% trong số đó trả tiền chuộc; 1/5 không bao giờ lấy lại được dữ liệu của họ, ngay cả sau khi trả tiền; 67% số DN bị ảnh hưởng bởi ransomware do bị mất một phần hoặc tất cả dữ liệu của công ty và 1/4 số DN phải dành vài tuần để khôi phục quyền truy cập. Lỗi kỹ thuật và lỗi nhân sự vẫn là những yếu tố chính trong việc các công ty bị tấn công. Sự thiếu thận trọng của nhân viên hoặc thiếu nhận thức bảo mật là nguyên nhân khiến ransomware bùng phát. Trở lại với ransomware bùng phát vừa qua, các cơ quan an ninh mạng thống kê sơ bộ: có hơn 7.000 máy bị lây nhiễm chỉ trong 1 giờ đầu tiên và qua 6 giờ có tiếp 10.000 máy tính ngừng hoạt động. 74 quốc gia bị lây nhiễm ransomware và sự lan truyền mã độc tống tiền này tăng theo số mũ, càng nhiều máy bị nhiễm, ransomware WannaCry nhân lên càng nhanh. Khoảng 98% máy tính bị ảnh hưởng bởi ransomware WannaCry chạy hệ điều hành Windows 7, trong khi Windows XP chỉ chiếm khoảng 0,1%. Khách hàng Windows 2008 R2 Server cũng bị ảnh hưởng, nhưng số lượng chỉ chiếm khoảng hơn 1% số ca nhiễm. Và đến nay các bản vá lỗi đã được tung ra, phần nào đã chặn được sự lây lan của mã độc tống tiền. Nhưng đấy chưa phải là dấu chấm kết thúc cho loại mã độc chuyên tống tiền này… Hãy nhìn vào sự thật Các bản vá phần mềm đã phần nào ngăn chặn sự phát tán của ransomware, nhưng chưa thể bảo đảm hoàn toàn dữ liệu sẽ không bị đánh cắp và tống tiền. Câu hỏi đặt ra: Liệu ransomware WannaCry có cần đặc quyền quản trị viên hay không? Và câu trả lời là không, vì lây nhiễm được thực hiện thông qua khai thác hệ điều hành để đảm bảo kiểm soát toàn bộ máy cho kẻ tấn công. Tiếp theo là câu hỏi “Các tập tin bị mã hóa có thể khôi phục?”, thì câu trả lời rất đau lòng là chưa tìm thấy giải pháp khả thi nào để khôi phục các tập tin đã được mã hóa. Vậy thì, để bảo mật trước ransomware WannaCry, cần phải làm gì? Trước khi trả lời câu hỏi này, thử nhìn vào một góc thực trạng bảo mật của DN hiện nay. “Trong rất nhiều cuộc hội thảo về bảo mật, người đến dự chỉ là nhân viên công nghệ. Họ tham gia trên vai trò tìm hiểu là chính và gần như không có quyền quyết định lựa chọn giải pháp bảo mật cho đơn vị. Các chủ DN giao hết cho nhân viên công nghệ lo liệu, nên cứ đụng đâu vá đó là chuyện đương nhiên. Trong khi đó, ứng phó với các cuộc chiến tấn công mạng nói chung hay ransomware WannaCry nói riêng thì cần cả một hệ thống - giải pháp bảo mật”, một chuyên gia an toàn thông tin đã đúc kết như vậy. Bà Võ Dương Tú Diễm, đại diện hãng bảo mật Kaspersky Lab, nhận định: “DN Việt Nam vẫn luôn quan tâm đến các biện pháp phòng ngừa như tường lửa, bảo mật thiết bị cuối. Còn những quy trình bảo mật chuyên sâu hơn như phát hiện tấn công, xử lý khi có tấn công và dự báo thì chỉ một số ít DN lớn quan tâm”. “Trong thời điểm ransomware WannaCry, các kênh liên lạc của Công ty Bảo mật Nam Trường Sơn gần như liên tục nhận được yêu cầu hỗ trợ của khách hàng. Sau đó, số lượng khách hàng của chúng tôi tăng thêm từ 20% - 30%. Điều này cho thấy, các DN chỉ lo đến bảo mật sau khi bị tấn công”, Giám đốc Công ty Bảo mật Nam Trường Sơn Ngô Trần Vũ cho biết. Thực trạng trên cũng là sự thật đáng lo ngại trong bảo mật vì “mất bò mới lo làm chuồng”. DN Việt Nam cần xây dựng hệ thống hướng tới việc nếu có xảy ra tấn công thì thiệt hại là nhỏ nhất. Dẫn chứng trường hợp mã độc WannaCry vừa qua, nếu chỉ tập trung ngăn chặn, DN vẫn có thể bị nhiễm vì mã độc này phát tán thông qua lỗ hổng mới.

Làm sao để tự bảo vệ bản thân khỏi ransomware?

- Cài đặt và thường xuyên nâng cấp phần mềm diệt virus cũng như mở các tính năng nâng cao bảo mật của hệ thống đó.

- Đảm bảo Windows và mọi phần mềm đang sử dụng trên máy tính đều thường xuyên được nâng cấp để vá lại các lỗ hổng bảo mật.

- Tuyệt đối không kích vào các đường link khả nghi, dù được gửi đến từ người quen (bởi lẽ tài khoản của họ có thể đã bị hacker chiếm đoạt hoặc tự động phát tán đường link có chứa mã độc). Nhìn chung, nếu không chắc chắn về các trang web, tuyệt đối không mở chúng.

- Tuyệt đối không mở các file đính kèm được gửi đến từ những người không quen biết hoặc không tải các file từ các trang web không rõ nguồn gốc.

- Thường xuyên sao lưu những dữ liệu quan trọng trên máy tính ra các thiết bị lưu trữ bên ngoài hoặc các dịch vụ lưu trữ đám mây.

- Cài đặt và thường xuyên nâng cấp phần mềm diệt virus cũng như mở các tính năng nâng cao bảo mật của hệ thống đó.

- Đảm bảo Windows và mọi phần mềm đang sử dụng trên máy tính đều thường xuyên được nâng cấp để vá lại các lỗ hổng bảo mật.

- Tuyệt đối không kích vào các đường link khả nghi, dù được gửi đến từ người quen (bởi lẽ tài khoản của họ có thể đã bị hacker chiếm đoạt hoặc tự động phát tán đường link có chứa mã độc). Nhìn chung, nếu không chắc chắn về các trang web, tuyệt đối không mở chúng.

- Tuyệt đối không mở các file đính kèm được gửi đến từ những người không quen biết hoặc không tải các file từ các trang web không rõ nguồn gốc.

- Thường xuyên sao lưu những dữ liệu quan trọng trên máy tính ra các thiết bị lưu trữ bên ngoài hoặc các dịch vụ lưu trữ đám mây.